Una de las acciones dentro de DNSSEC que no aparece muy documentada es cómo puedo cambiar mi firmador. Supongamos que llevo años firmando con una herramienta, usando algún HSM para guardar las llaves, pero quiero darlo de baja y pasarme a otra herramienta que tiene otro HSM propio.

Como sabemos, los HSM por diseño no permiten sacar las llaves privadas. Entonces ¿cómo hacemos el traspaso de un sistema de firmado a otro, sin quebrar DNSSEC?

La respuesta corta es: haciendo un rollover con DS-doble, manteniendo el mismo algoritmo.

La respuesta larga a continuación.

Requisitos importantes:

los HSM no permiten exportar las llaves privadas (si lo permitieran, entonces no existe problema. Se importan en la nueva plataforma y listo).

debo mantener el mismo algoritmo antes y después (luego, cuando el cambio ya esté hecho, puedo hacer un rollover de algoritmo en la nueva plataforma)

mi sistema de firmado antiguo y nuevo deben permitir incorporar llaves externas en la zona (sólo la parte pública).

Manos a la obra.

En la situación original, supongamos que tenemos un sistema de firmado llamado “actual”, con un HSM que tiene 2 llaves: una KSK y una ZSK. Las partes privadas de las llaves están dentro del HSM, y las públicas están en el registro DNSKEY de la zona, firmados con la KSK. El DS en el padre apunta a esta KSK. Una zona firmada completamente norma, hasta ahora.

El primer paso es armar nuestra nueva plataforma, que llamaremos “nueva”. Como esta plataforma tiene su propio HSM, va a tener unas llaves distintas KSK y ZSK, que voy a crear en este momento. Esta zona “nueva” no va a estar publicada en el DNS aún, solo en mi laboratorio. El DS asociado a esta nueva KSK no estará en ninguna parte.

Una vez que he hecho pruebas de la nueva plataforma y todo se ve bien, comienza la acción.

El segundo paso es incorporar la nueva ZSK pública de la nueva plataforma dentro del DNSKEY set de la plataforma actual. Cada herramienta tiene su forma particular de hacerlo. Por ejemplo en Knot se puede hacer “keymgr import-pub”. En Bind existe “dnssec-importkey”. Lo importante es que a partir de este paso, el DNSKEY set público será:

`

zona. DNSKEY KSK-pública-actual

zona. DNSKEY ZSK-pública-actual

zona. DNSKEY ZSK-pública-nueva

`

y todo firmado con la KSK actual.

Esto se deja publicado un tiempo prudente (al menos dos TTL), antes de pasar al siguiente paso.

El tercer paso es hacer lo mismo en la nueva plataforma: importamos la ZSK pública actual en el DNSKEY set de la zona. Quedará así:

`

zona. DNSKEY KSK-pública-nueva

zona. DNSKEY ZSK-pública-nueva

zona. DNSKEY ZSK-pública-actual

`

firmado con la KSK nueva. En una zona que no está al aire aún.

Ahora es el momento de mandar el nuevo DS al padre. Dos cosas son muy importantes: el algoritmo de la nueva KSK es el mismo que el antiguo, porque así se pueden usar los dos DS indistintamente; y se debe mantener el DS actual. Es decir, debemos tener dos DS en el padre, cada uno apuntando a cada KSK. La nueva KSK aún no es publicada, pero es importante tener su DS antes que ocurra.

Acá también esperamos dos TTL por lo menos (TTL del DS en el padre!)

Finalmente llegamos al momento crucial: empezamos a publicar la nueva zona, con nuestras llaves KSK nueva, ZSK nueva, y la ZSK actual (que ahora pasaremos a llamar “vieja” a esta altura). Como existe un DS nuevo en el padre apuntando a nuestra nueva KSK, todo va a validar. Y si algún resolver tenía en su caché un registro antiguo, firmado con la ZSK antigua, igual va a seguir validando porque la tenemos en nuestro nuevo DNSKEY set. Todo sigue correcto!

Ahora queda lo último: limpiar todo.

Debemos de nuevo esperar un tiempo, por lo menos un par de TTLs.

Primero sacamos la ZSK antigua del DNSKEY set nuevo, publicamos y esperamos; y luego podemos pedirle al padre que saque el DS de nuestra KSK vieja, quedando solo con el DS nuevo.

Volvimos a la situación “normal”, pero en la nueva plataforma! Felicitaciones. Ha hecho un rollover de KSK con doble-DS, y DNSSEC nunca se quebró.

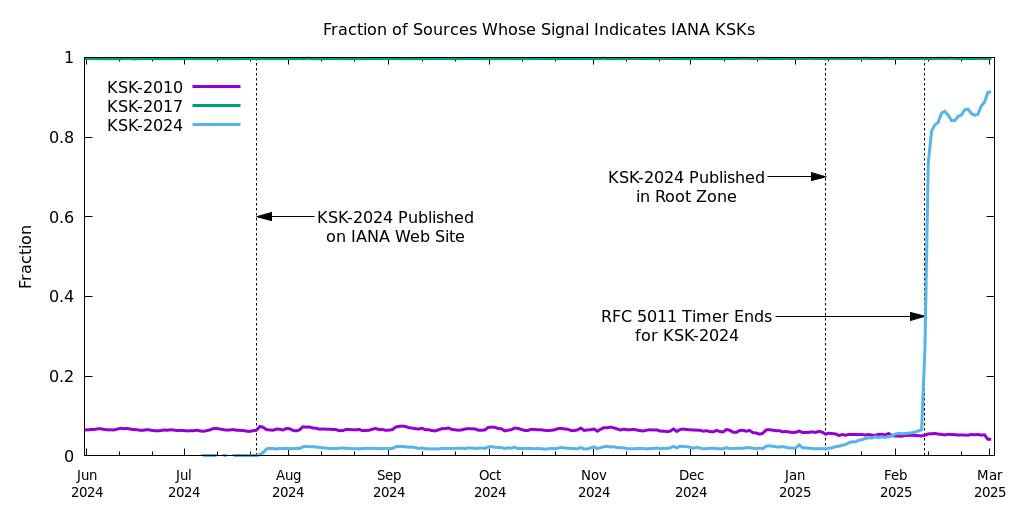

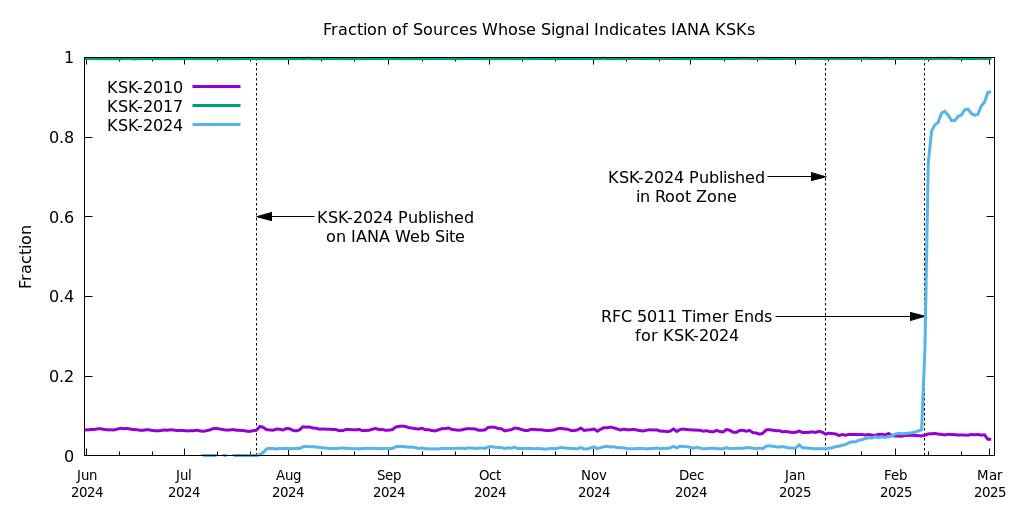

A fines de abril del 2025, se realizó la ceremonia número 57 de la firma de la raíz del DNS en la base de la costa este de Estados Unidos. Asistimos como Operadores Criptográficos Pía Gruvö, Ondřej Filip, Nomsa Mwayenga y yo.

Esta ocasión fue un proceso normal de firma de la ZSK que estará

publicada el tercer y cuarto trimestre de este año, y continuar con

la pre-publicación de la nueva KSK, recordando que al estar en medio

del proceso de rotación de KSK se debe tener cuidado de generar distintos

escenarios, considerando casos de emergencia como podría ser el retiro

de la nueva KSK. Sin embargo se ve todo bien por el momento. Un estudio

realizado por Duane Wessels de Verisign, muestra claramente

que los resolvers han acogido en un 90% la nueva llave luego de

pasado el mes de espera desde que apareció en el keyset de la raíz,

en febrero de 2025

(imagen tomada del estudio The 2024-2026 Root Zone KSK Rollover: Initial Observations and Early Trends

)

(imagen tomada del estudio The 2024-2026 Root Zone KSK Rollover: Initial Observations and Early Trends

)

Durante la ceremonia 57 se aprovechó de utilizar una nueva versión del sistema operativo y herramientas de control de los HSM, llamado coen v2.0.1.

De nuevo fue una ceremonia impecable. Desde que soy CO hace dos años, ¡es la primera ceremonia sin ninguna excepción al guión!

En el keyset de la raíz del DNS debiéramos dos KSK (la actual 20326 y la nueva 38696), la ZSK 53148 y su futuro reemplazo 46441 que aparecerá a fines de junio; todo firmado por la actual KSK 20326.

Quería aprovechar a oportunidad de contarles que durante la última conferencia LACNIC43 realizada en Sao Paulo, Brasil; di una presentación durante el Foro Técnico sobre la rotación de la llave de la KSK, enfocado hacia los operadores de ISP y empresas que operan DNS resolvers, para que estén atentos al momento definitivo en octubre de 2026, y revisen sus sistemas para verificar que ya poseen la nueva KSK (tanto por una rotación automática vía RFC5011, como por actualizaciones de sus sistemas operativos o software de DNS). Aproveché de presentar una herramienta (en estado Beta) que permite revisar si su proveedor de DNS ya está preparado, usando la técnica de sentinel del RFC8509, disponible en https://test.kskroll.vulcano.cl/

Pueden ver el video de la presentación en el canal de LACNIC en español y con traducción simultánea al inglés y portugués. Los slides están acá (PDF 820KB).

In late April 2025, the 57th DNS root signing ceremony took place at the US East Coast facility. Pia Gruvö, Ondřej Filip, Nomsa Mwayenga, and I attended as Cryptographic Officers.

This occasion was a standard ZSK signing process. The signed ZSK will be published in the third and fourth quarters of this year. We also continued the pre-publication of the new KSK. It’s important to remember that since we are in the middle of the KSK rollover process, we need to be careful to consider various scenarios, including emergency cases like the potential withdrawal of the new KSK. However, everything looks good for now. A study conducted by Duane Wessels of Verisign clearly shows that 90% of resolvers have adopted the new key after the one-month waiting period since it appeared in the root keyset in February 2025.

(image taken from the study The 2024-2026 Root Zone KSK Rollover: Initial Observations and Early Trends

)

(image taken from the study The 2024-2026 Root Zone KSK Rollover: Initial Observations and Early Trends

)

During ceremony 57, a new version of the operating system and control tools for the HSMs, called coen v2.0.1, was used.

Again, it was an impeccable ceremony. Since I became a CO two years ago, it’s the first ceremony without any exceptions to the script!

In the DNS root keyset, we should have two KSKs (the current 20326 and the new 38696), the ZSK 53148 and its future replacement 46441 which will appear at the end of June; all signed by the current KSK 20326.

I wanted to take the opportunity to tell you that during the last LACNIC43 conference held in Sao Paulo, Brazil; I gave a presentation during the Technical Forum on the KSK key rollover, focused on ISP operators and companies that operate DNS resolvers, so that they are aware of the definitive moment in October 2026, and check their systems to verify that they already have the new KSK (both through automatic rollover via RFC5011, and through updates to their operating systems or DNS software). I took the opportunity to present a tool (in Beta state) that allows checking if your DNS provider is already prepared, using the sentinel technique from RFC8509, available at https://test.kskroll.vulcano.cl/

You can watch the video of the presentation on the LACNIC channel with simultaneous translation into English, Portuguese or the original in Spanish. The slides are here (PDF 820KB, in spanish).

In mid-October 2024, a new root signing ceremony was held, this time with three objectives:

- the normal one, which is to sign the upcoming ZSKs for the first quarter of 2025;

- change to one of the TCRs. Frederico Neves, the director of Registro.BR from Brazil, is stepping down. He has been with us since the first ceremony. We thank him for all the time dedicated and his contributions to improving the ceremonies from the beginning. His replacement will be George Michaelson from APNIC, Australia.

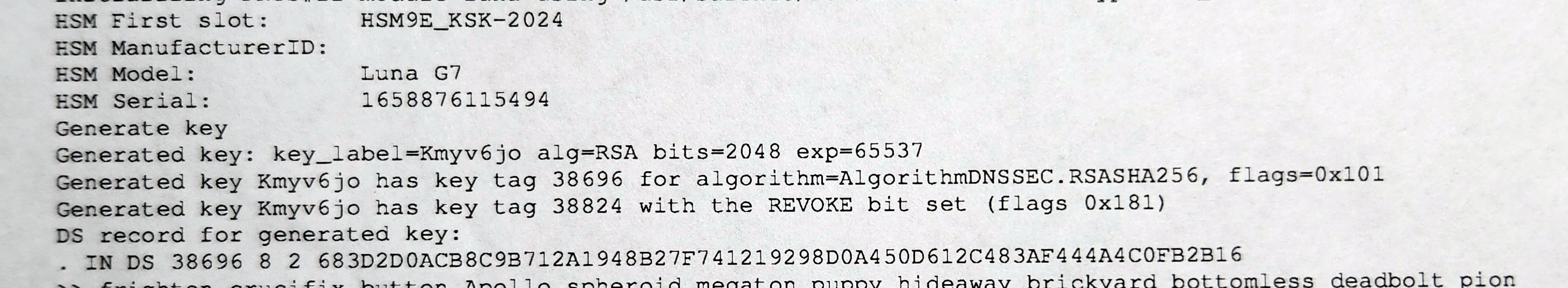

- include the new KSK-2024 in the DNSKEY set of the first quarter of 2025, thus initiating the key rotation phase. On January 11, 2025, this new KSK should be published alongside the current one, but the keyset will still be unsigned.

Additionally, a set was signed in case it was necessary to withdraw the new key. This is in case of any emergency, for example, if publishing the new key causes some resolvers to have issues due to the new size. It is unlikely, this is the third rotation in history, and the others had no problems. But it is very important to have an “escape plan” for any emergency.

The new KSK-2024 key has the following DS hash and public key:

. IN DS 38696 8 2 683D2D0ACB8C9B712A1948B27F741219298D0A450D612C483AF444A4C0FB2B16

. IN DNSKEY 257 3 8 (

AwEAAa96jeuknZlaeSrvyAJj6ZHv28hhOKkx3rLGXVaC6rXTsDc449/cidltpkyGwCJNnOAlFNKF2jB

osZBU5eeHspaQWOmOElZsjICMQMC3aeHbGiShvZsx4wMYSjH8e7Vrhbu6irwCzVBApESjbUdpWWmEnh

athWu1jo+siFUiRAAxm9qyJNg/wOZqqzL/dL/q8PkcRU5oUKEpUge71M3ej2/7CPqpdVwuMoTvoB+ZO

T4YeGyxMvHmbrxlFzGOHOijtzN+u1TQNatX2XBuzZNQ1K+s2CXkPIZo7s6JgZyvaBevYtxPvYLw4z9m

R7K2vaF18UYH9Z9GNUUeayffKC73PYc=

)

that you can verify on the official IANA site in various formats.

Additionally, a new operating system (coen-2.0.0) was launched that allows controlling the HSMs, which this time manages both models at the same time (remember that starting this year (in spanish only), Luna devices began to be used which will be the replacement for the original Keyper in the future). Although this time it was not necessary to sign with the new Luna, in the following ceremonies they will be used in parallel, signing with both at the same time. This will be necessary until the key rotation is completed, in a couple of years. After that, the Keyper will be decommissioned, and only the Luna will be used.

Once again, I wanted to thank the tremendous work of the “Root Zone KSK Operations Security” officials, Andrés and Aaron, who managed to schedule an impeccable ceremony!

A mediados de octubre de 2024 se realizó una nueva ceremonia de firma de la raíz, esta vez con tres objetivos:

- el normal, que es firmar las próximas ZSK del primer trimestre de 2025;

- cambiar a uno de los TCR. Se retira Frederico Neves, el director de Registro.BR de Brasil. El estuvo desde la primera ceremonia. Le agradecemos todo el tiempo dedicado y sus aportes en mejorar las ceremonias desde los inicios. Su reemplazo será George Michaelson, de APNIC, Australia.

- incluir la nueva KSK-2024 en el DNSKEY set del primer trimestre de 2025, para así dar por iniciada la etapa de rotación de llave. El día 11 de enero de 2025 debiera aparecer publicada esta nueva KSK junto con la actual, pero aún sin firmar aún el keyset.

Además se firmó un set en el caso que fuera necesario retirar la nueva llave. Esto es en el caso de alguna emergencia, por ejemplo que al publicar la nueva llave algunos resolvers tengan algún problema por el nuevo tamaño. Es poco probable, esta es la tercera rotación en la historia, y las otras no tuvieron problemas. Pero es muy importante tener un “plan de escape” por cualquier emergencia.

La nueva llave KSK-2024 tiene el siguiente hash DS y llave pública:

. IN DS 38696 8 2 683D2D0ACB8C9B712A1948B27F741219298D0A450D612C483AF444A4C0FB2B16

. IN DNSKEY 257 3 8 (

AwEAAa96jeuknZlaeSrvyAJj6ZHv28hhOKkx3rLGXVaC6rXTsDc449/cidltpkyGwCJNnOAlFNKF2jB

osZBU5eeHspaQWOmOElZsjICMQMC3aeHbGiShvZsx4wMYSjH8e7Vrhbu6irwCzVBApESjbUdpWWmEnh

athWu1jo+siFUiRAAxm9qyJNg/wOZqqzL/dL/q8PkcRU5oUKEpUge71M3ej2/7CPqpdVwuMoTvoB+ZO

T4YeGyxMvHmbrxlFzGOHOijtzN+u1TQNatX2XBuzZNQ1K+s2CXkPIZo7s6JgZyvaBevYtxPvYLw4z9m

R7K2vaF18UYH9Z9GNUUeayffKC73PYc=

)

que pueden verificar en el sitio oficial de IANA en diversos formatos.

Además se estrenó un nuevo sistema operativo (coen-2.0.0) que permite controlar los HSM, que esta vez maneja los dos modelos al mismo tiempo (recuerden que a partir de este año, se comenzó a utilizar dispositivos Luna que será el reemplazo de los originales Keyper en el futuro). Aunque en esta ocasión no fue necesario firmar con los nuevos Luna, en las siguientes ceremonias serán utilizadas en paralelo, firmando con ambas al mismo tiempo. Esto será necesario hasta cuando se termine la rotación de la llave, en un par de años más. Luego de eso, ya se darán de baja las Keyper, y se seguirá solo con las Luna.

Una vez más, quería agradecer el tremendo trabajo de los oficiales “Root Zone KSK Operations Security”, Andrés y Aaron, que lograron programar una ceremonia impecable!

As I shared in the last article about the generation of the new Internet root DNSSEC key, this week it was officially published:

. DS 38696 8 2 683D2D0ACB8C9B712A1948B27F741219298D0A450D612C483AF444A4C0FB2B16

This is the third DNSSEC root key in history. Recall that the first was in 2010, and the second -which corresponded to the first rollover- was 2016.

As always, the official publication site is that of IANA Trust Anchors and Keys.

For the time being, there is no need for either operators or the public to do anything. It is expected that from now on all DNS software will start to incorporate this new key in their internal stores, and start to be installed with normal software updates. There is still time, the final rollover is planned for October 2026, more than two years from today. In any case, it is expected that a few months before the final rotation, tools will be available to verify that everything is OK.

Tal como compartí en el último artículo acerca de la generación de la nueva llave DNSSEC de la raíz de Internet, esta semana fue publicada oficialmente:

. DS 38696 8 2 683D2D0ACB8C9B712A1948B27F741219298D0A450D612C483AF444A4C0FB2B16

Se trata de la tercera llave DNSSEC de la raíz en la historia. Recordemos que la primera fue en el año 2010, y la segunda -que correspondió a la primera rotación- fue el año 2016.

Como siempre, el sitio oficial de publicación es el de IANA Trust Anchors and Keys

Por el momento no es necesario que ni los operadores ni el público hagan nada. Se espera que a partir de ahora todos los softwares de DNS comiencen a incorporar esta nueva llave en sus almacenes internos, y se comiencen a instalar con las actualizaciones normales de software. Aún hay tiempo, la rotación definitiva se planea para octubre de 2026, más de dos años a partir de hoy. De todas formas, se espera que unos meses antes de la rotación definitiva aparezcan herramientas que permitan verificar que todo esté bien.

This year I was selected to be one of ICANN’s TCRs, the Trusted Community Representatives, to participate in the DNS Root Signing Ceremony. My particular role is to be Cryptographic Officer, responsible for guarding 1 of the 7 keys that allow access to the KSK.

In this article I want to explain what this job is about, oriented to people without deep technical knowledge in DNS/DNSSEC.

1. What is the root signature about?

DNS is the protocol that allows domain names to function on the Internet. Through DNSSEC, digital signatures can be added to the DNS, so that any message carries a certificate of validity, which can be verified in real time by anyone who has access to those messages.

In this way, the DNS lets you know that www.fao.org is a website located at IP address 104.18.24.133, and DNSSEC adds a digital signature that certifies that the response was created by the World Food and Agriculture Organization, and that it is correct and complete.

For this certification, cryptographic keys are used, pieces of mathematical information that allow that only the authorized person can create signatures, and that anyone on the Internet can be able to verify them. Making a parallel with signatures in the real world, only you can draw your signature (no one can copy your strokes or the way you draw it), and we are all specialized experts who can verify that it is real and correct; and that no one copied it from somewhere else.

The DNS is hierarchical, in the sense that all the information starts from a root, and from there it is distributed to the rest of domain names. Following the example, www.fao.org is a name that is part of the fao.org domain, which in turn is part of the org domain, which is finally part of the root. Each organization is responsible for each label. www.fao.org is created and managed by FAO, whatever happens in org is created and managed by a body called PIR, and whatever happens in the root is managed by ICANN, the body in charge of the DNS root.

This same hierarchy is used for signatures. To verify that the DNS message from www.fao.org has correct signatures, it is checked that the mathematical proof is valid, using the FAO keys. But how do we trust the FAO keys? We have to go to their parent .org, who certifies that the fao.org key is correct. And how do we know that the org key is correct? We go to its parent, the DNS root, which certifies that the org key is correct. And finally, how do we verify that the root key is correct? Here there are no more parents, so this key has to be known all over the Internet. And this is how any computer, server, phone, or any device that uses DNSSEC, must know this last key, mother of all.

So we finally come to answer the original question: what is root signing? It is the creation of keys and digital signatures using cryptographic keys of the DNS root, which is the origin of the verification chain of all domain names on the Internet.

2. What are the ceremonies?

Root signing ceremonies are meetings where DNS root keys are accessed. In some ceremonies, new keys are created, in others the keys are signed, and there are also administrative activities such as backups, copying between different devices, and so on.

As you might suspect, this work has to be done very carefully. The keys are stored in specialized devices, called “HSMs” (Hardware Security Modules), boxes that are capable of generating keys and signing, and have extreme security controls. HSMs have internal devices that prevent them from being opened, knocked, and any physical tampering. In the event of any of these acts, they are automatically erased. To communicate with them, a special protocol is needed, they do not connect to any kind of network, let alone the Internet! Finally, in order to activate the HSMs, smart cards are needed, which are guarded by different people, and a minimum quorum is required to operate. This prevents anyone from activating them on their own, and requires a minimum number of other people, which prevents collusion.

Ceremonies are very controlled activities. Everything that is done must be written in a script, from the entrance to the room to the step-by-step of all activities. This script is available to anyone who wants to review it, and there are different people who audit and certify that it was followed correctly. IANA is certified for two external audits per year.

On the other hand, the HSMs are stored inside anti-intrusion bags, and then inside safes. The safes are inside a cage with restricted access, and this cage is in a special office in a data center guarded by armed guards.

IANA maintains two such facilities, each with a copy of the information. One is on the east coast of the United States (near Washington DC), and the other is on the west coast, in Los Angeles.

3. What is my job there?

The TCRs are selected from different parts of the world, to represent the whole community. Currently there are 4 of us from Latin America, who share different roles and are divided between the two locations where the ceremonies are held.

As indicated in the previous question, to activate the HSM a quorum of smart cards is needed. These cards are guarded by “Cryptographic Officers”, and it is necessary that of the seven officers, at least three are present to activate them.

That is why my job as CO is to attend the ceremonies, present the card to the ceremony administrator, and certify that the activities that take place are faithful to the script. Finally, it is also important to make sure that the HSMs are deactivated after use, stored properly in their bags and safes, and guard the card until the next ceremony.

4. Where can I learn more?

IANA maintains a site where all the policies, procedures, and scripts that control root signing ceremonies are publicly available: IANA DNSSEC Information.

You will also find the material for each ceremony, including the script with written notes, and a video of the entire activity! This video is streamed in real time and anyone can follow it, and there is even an expert present to answer your comments, so you can take advantage of the opportunity to ask questions right there.

5. This all looks like something out of a movie, doesn’t it?

Of course there was quite a stir about “the seven keys that control the Internet” :) There are quite a few press releases and articles, some more accurate than others.

And actually it has already appeared in some episodes of series ;)

Here’s a scene from the 2017 series “The Blacklist Redemption”, and another from “Elementary”.

There was also a visit from a famous Youtuber, who made a couple of notes.

And on a more serious side, the BBC made a documentary, of which I only got the first few seconds.

La ceremonia de firmado de la raíz del DNS número 53, llevada a cabo en el mes de abril de 2024, se trató de una ocasión especial por dos motivos: se inauguraron los nuevos dispositivos criptográficos (HSM) que reemplazarán a los que se estaban utilizando desde la primera ceremonia; y además se creó la nueva llave KSK que reemplazará a la actual en funcionamiento.

¿Qué es una ceremonia de firma de la raíz? Revise el artículo anterior con una introducción.

Debido al cambio de los HSM, además se necesitó que por primera vez estuviéramos todos los Oficiales Criptográficos presentes (siete personas), y todos los Portadores de Llaves de Recuperación (siete personas más). Esta reunión de todos los TCR no ocurría desde la primera ceremonia de raíz, el año 2010.

Esto ocasionó que las ceremonias se repartieran en dos días, de 6 y 9 horas de duración cada una. Esta última representa un record de duración, superando el anterior que ostentaba la primera ceremonia (cercana a las 8 horas).

Como siempre, toda la ceremonia se transmite en vivo por streaming, y quedan disponibles los videos y todos los documentos para su revisión por quien quiera, en el sitio de IANA.

Mención especial a la gente que está en remoto acompañándonos. Debo confesar que yo lo intenté varias veces en años anteriores, pero nunca pude hacerlo completo. Es distinto en persona… aunque nadie me cree, ¡en realidad se hacen mucho más cortas y entretenidas!

Nuevos HSM

Tal como fuera anunciado en el artículo anterior de la ceremonia 51, el año pasado se recibió la noticia que el fabricante de los dispositivos HSM que eran utilizados desde el año 2010 (Keyper Plus HSM) iban a abandonar esa línea de productos. Como se debe considerar que la llave raíz se mantiene firmando aproximadamente de 5 a 10 años, un cambio de esta naturaleza significa reemplazar todos los dispositivos y elegir un nuevo proveedor. Luego de un estudio de varios meses llevado a cabo por IANA, la decisión fue cambiarse por el dispositivo Thales Luna USB HSM 7, que cumple con altos estándares de seguridad (FIPS 140-2/-3 level 4) y otra serie de requerimientos específicos del tipo de uso y ceremonias que realizamos. Acá se encuentra un estudio detallado de comparación de distintos hardware, y otros caminos posibles que se evaluaron para reemplazar los Keyper.

En definitiva, los nuevos HSM son más pequeños, rápidos y con mejor usabilidad. Tienen una pantalla LCD a color y una interfaz más moderna. La conexión al equipo controlador es vía USB, comparado con el puerto serial de los Keyper. Quizás se extrañará lo imponente de los antiguos, con su caja de gran tamaño y aspecto militar, además del miedo de operarlos por sus características de autodestrucción frente a golpes y diversas intervenciones físicas. Los nuevos sólo parecen un celular gordo ;)

Cada HSM nuevo tiene su copia exacta en las mismas instalaciones, y un clon con su propia copia en las instalaciones de la costa Oeste. Además existen unos “HSM de backup” que se ven iguales, pero solo permiten respaldar la llave sin capacidad de firmar. Estas también se encuentran cada una en las dos instalaciones.

Los HSM al igual que los anteriores requieren de una serie de dispositivos para activarse y ser operados, que es donde aparecemos los TCR. Los Portadores de Llaves de Recuperación se llevan sus trozos y los guardan durante años, en la eventualidad que sea necesario recuperar las HSM; y los Oficiales Criptográficos guardamos los trozos que permiten realizar las firmas, por lo que debemos reunirnos 4 veces al año para la mantención normal de la zona raíz. Otra novedad es que estos dispositivos son ahora parecidos a pendrives USB, comparados con las tarjetas smartcards de los Keyper.

Las ceremonias se llevaron a cabo sin problemas, con una gran cantidad de acciones (formatearlas, definición de roles, particiones, creación de llaves de TCRs, clonados, etc). Un aplauso para la gran labor que realizan los administradores de las ceremonias; Aaron Foley y Andrés Pavez, que tienen cada detalle solucionado de antemano. Es una tremenda labor de planificación y programación del cual solo vemos el final feliz.

Al finalizar la ceremonia 53 quedan algunos dispositivos que deben ser trasladados a las instalaciones de la costa Oeste, por lo que todo el proceso culmina una vez que son depositados ahí, y son activados y verificados por los TCR de allá.

Nueva KSK

Como no es posible copiar la actual KSK a los nuevos HSM, y felizmente calzando con la programación de rotación de la llave, se aprovechó de generar la nueva KSK que reemplazará a la actual en los recién estrenados HSM. Se mantuvo el mismo tipo de llave, una RSA/SHA256. Se espera que esta nueva llave sea publicada a fines de este año 2024, y la rotación se realice a fines del 2026. Los dos años permitirán que todos los resolvers del mundo alcancen a actualizar sus configuraciones. Cabe recordar que esta será la segunda rotación de la historia. La primera se hizo el año 2017, cuando se reemplazó la llave original del 2010. En esa ocasión todo funcionó bien, solo hubo pequeños problemas específicos en ciertos operadores, por lo que ahora se espera que los dos años de plazo, sumado a las mejoras en la tecnología de los resolvers, y a la mayor conciencia que hay en DNSSEC, hagan que ojalá resulte aún más fácil.

La nueva llave se publicará una vez que se esté seguro que se trasladó sin problemas a la costa Oeste, en la ceremonia número 54. Será publicada en el sitio oficial de IANA como siempre en diversos formatos, y se espera que desde entonces comience a aparecer en las actualizaciones de software de los distintos resolvers y autoritativos.

Mientras tanto las ceremonias de los próximos años se deben seguir haciendo con los HSM antiguos, hasta terminar la rotación.

Si usted es operador, no se preocupe (todavía). Cuando actualice su versión de DNS, debiera automáticamente aparecer la nueva llave. Y de seguro al acercarse la fecha de rotación el 2026, habrá campañas, procedimientos y herramientas para revisar que todo está bien.

Este año fui seleccionado para ser uno de los TCR de ICANN, los Representantes de Confianza de la Comunidad, para participar de la ceremonia de la firma de la raíz del DNS. Mi rol en particular es ser Cryptographic Officer, responsable de custodiar 1 de las 7 llaves que permiten acceder a la KSK.

En un artículo anterior escribí más detalles introductorios de qué es esta ceremonia, por qué se firma la raíz del DNS, cuál es mi labor, etc.

Durante la ceremonia número 51, realizada a fines de noviembre de 2023 en las instalaciones de la costa Este de Estados Unidos, se realizó la firma de las ZSK del primer semestre de 2024, que es la actividad habitual y normal. Además se aprovechó de agregar dos nuevos dispositivos HSM, para aprovechar de renovar los más antiguos que cumplieron el ciclo de vida del fabricante.

Por otro lado, en una ceremonia anterior, se aprovechó de cambiar a uno de los TCRs antiguos, Christopher Griffiths que estuvo 10 años en el puesto, y fue reemplazado por Nomsa Mwayenga de Sudáfrica.

La ceremonia funcionó sin problemas y aunque fue más larga de lo normal (3 horas y media), se logró realizar el guión en su totalidad.

Participamos 5 TCR de los 7 disponibles, incluyendo la nueva TCR recién incorporada. Además hay participantes de IANA e ICANN que van de testigos, y encargados de la operación de la ceremonia, de empresas de auditoría, de Verisign quien es responsable de entregar las ZSK que se firmarán, y dos personas externas (de SANS Institute y de Capital One) que solicitaron participar. Cualquier persona puede solicitar participar de una de estas ceremonias en calidad de testigo externo, y dependiendo del espacio y logística, son bienvenidas a asistir.

Además en estas ceremonias se aprovecha de verificar que todos los dispositivos criptográficos estén funcionando correctamente (llaves, smartcards, HSMs, etc), verificar que ni las cajas fuertes ni las bolsas de evidencia hayan sido manipuladas, entre otras actividades administrativas.

Aprovechamos también de conversar acerca de la noticia que los actuales HSM quedarán fuera soporte y stock, porque la empresa que los fabricaba cerró esa línea de negocio. Esto ocasionó un análisis de alternativas en IANA, considerando el riesgo de mantener las actuales HSM sin posibilidad de cambio. Cualquier alternativa de cambio de fabricante de HSM significa necesariamente regenerar las llaves KSK, porque por su naturaleza no permiten copiar la llave de una a otra. La opción sería comprar HSM de otra marca y volver a generar una KSK nueva, para hacer la rotación desde la llave actual en los HSM actuales, a esta nueva llave en los HSM nuevos. De ser así, la última KSK generada en la ceremonia 49 de abril de este año (id 46211), que fue hecha en los HSM actuales para reemplazar la actual KSK en funcionamiento desde 2017, y que aún se mantiene guardada sin comenzar su proceso de rotación, nunca vería la luz y sería abandonada.

Se espera que a comienzos del 2024 IANA tenga el plan completo, el cual será sometido a discusión y seguramente a evaluación y comentarios de toda la comunidad.

Por último, cumpliendo mi papel de TCR a nombre de la comunidad, certifico que la actividad se llevó a cabo de forma correcta, cumpliendo con los pasos del guión, sin compromiso de la KSK y con participación de distintos actores de la comunidad. Se firmaron los keysets del primer trimestre de 2024 (rotación de ZSK desde 46780 a 30903) que aparecerán en la zona raíz en los meses que siguen, se reemplazó a un Cryptographic Officer, y se incorporaron dos HSM nuevos que reemplazarán a los más antiguos.

Todo el material de la ceremonia, incluída la transmisión completa que se realiza públicamente en tiempo real a través de YouTube, está disponible en el sitio web de IANA.